- Usluge

Tehnološka rješenja

Tehnološka rješenja- Strategija proizvoda i dizajn korisničkog iskustvaDefinirajte lance vrijednosti vođene softverom, kreirajte smisleno korisničko iskustvo i razvijajte nove segmente i ponude.

- Digitalna poslovna transformacijaPrilagodite se, razvijajte i napredujte u digitalnom svijetu.

- Pametni inženjeringIskoristite podatke i umjetnu inteligenciju (AI) za transformaciju proizvoda, poslovnih procesa i rezultata.

- Inženjering softverskih proizvodaUbrzajte razvoj i isporuku proizvoda, platformi i usluga.

- Modernizacija tehnologijePovećajte učinkovitost i agilnost uz modernizirane sustave i aplikacije.

- Ugradbeni inženjering i IT/OT transformacijaIzgradite i održavajte softver od čipa do oblaka za povezane proizvode.

- Industrije

- GlobalLogic VelocityAI

- Blogovi i studije

BlogsJuly 15, 2021GlobalLogicMind the Gap Between Your Environment and Cloud Best Practices

Since COVID, the reliance on cloud has spanned across all industries. However, not all ...

BlogsApril 5, 2021GlobalLogic

BlogsApril 5, 2021GlobalLogicHow Open Banking is Revolutionizing the Financial Services ...

Open banking is making it easier than ever for banking clients to share their financial...

- O nama

Press ReleaseGlobalLogicJanuary 23, 2025GlobalLogic najavljuje promjenu u menadžementu:Srini Shankar ...

SANTA CLARA, Kalifornija – 10. siječnja 2025. – GlobalLogic Inc., tvrtka iz Hitachi Gru...

Press ReleaseGlobalLogicDecember 17, 2024

Press ReleaseGlobalLogicDecember 17, 2024GlobalLogic i Nokia udružuju snage kako bi ubrzali inovacije u ...

SANTA CLARA, Kalifornija – 11. prosinca 2024. – GlobalLogic Inc., tvrtka grupe Hitachi ...

- Karijera

Studije slučajaSigurnost TcpIp stacka u autoindustriji

Udio

O projektu

Cilj ovog projekta je razvijanje, testiranje i održavanje TcpIp stacka za automotive tvrtku koja se bavi razvijanjem softwarea prema AUTOSAR standardu i jedan je od modula iz njihovog složenog sustava komunikacije. Zadatak tima je unaprjeđenje modula za korištenje autentifikacije i enkripcije u svrhu zaštite podataka.

Problem

Činjenica je da na internetu svatko može primiti bilo koji paket. Bez određenih mjera takav sustav sklon je manipulacijama. Primatelj na kojeg nismo računali može primiti poruku, izmijeniti njen sadržaj i proslijediti je drugim primateljima i to na štetu izvornog pošiljatelja/primatelja te za ostvarenje vlastite koristi. Ipak kako bi se to otežalo implementiraju se razne mjere. Klijent koristi Internet Protocol (IP) za komunikaciju i definirana su dva su glavna zahtjeva za sustav.

1. Prvo, primatelj mora primiti identični paket onome od pošiljatelja.

2. Drugo, trećoj stranci koja je primila poruku njen sadržaj treba biti tajna, odnosno samo bi namijenjeni primatelj trebao biti u mogućnosti razumjeti ga.

Kao mjera zaštite poruka odabrani su protokoli IPSec i IKE. IKE (Internet Key Exchange) služi za razmjenu tajnih ključeva koji su temelj Ipsec-a i kao takav je neizostavan dio sustava.

Rješenje i tehnologija koja se koristi

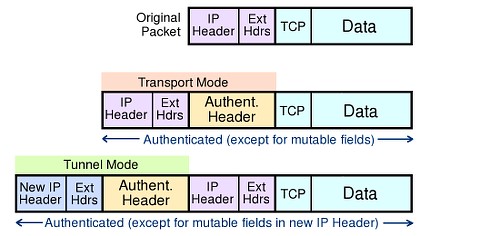

Ipsec se dijeli na dva načina rada i dva protokola koja se mogu koristiti. Tunnel i Transport način rada te AH (Authentication Header) i ESP (Encapsulating Security Payload) protokole. Transport način rada pruža zaštitu podataka iza osnovnih IP polja (eng. IP header), odnosno TCP/UDP sadržaja dok tunnel način rada ide korak dalje te štiti i samo IP polje.

To se postiže dodavanjem novog eksternog IP polja. AH (Authentication Header) protokol pruža autentifikaciju izvorne poruke i njen integritet te također pruža mogućnost konfiguracije AntiReplay funkcionalnosti u svrhu odbacivanja zlonamjernih i dupliciranih poruka. ESP (Encapsulating Security Payload), osim što pruža sve što i AH, uz to osigurava i povjerljivost podataka, odnosno enkriptira sadržaj poruke.

OPIS SHEME: IPSec protokoli – nezaštićeni paket (gore), paket zaštićen u transportnom načinu (sredina) i u načinu tunela (dolje)

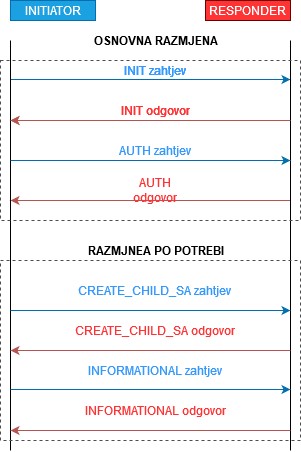

IPSec može raditi u ručnom ili automatskom režimu održavanja ključeva. U prvom slučaju ključ se konfigurira jednom i ostaje nepromijenjen, dok u drugom slučaju imamo odvojenu komunikaciju koja prema potrebi razmjeni tajni ključ s drugom stranom. Ovdje kao nadopuna Ipsec-u u priču dolazi najnovija IKE 2.0 verzija. Prvo i osnovno potrebno je uspostaviti IKE vezu, odnosno osigurati IPSec-u parametre za zaštitu u obliku tzv. child SA-a (child security associationa). Veza se uspostavlja osnovnom razmjenom (initial exchange) koja se sastoji od nekoliko zahtjeva i odgovora, tzv. INIT i AUTH parova poruka. Kada je potrebno obnoviti ključ, a u tijeku je postojeća IKE veza, tada se razmjenjuje nekoliko CREATE_CHILD_SA poruka. Dodatan tip poruka je INFORMATIONAL (obavještavanje o greškama tijekom razmjena poruka ili promjenama u konfiguraciji). IKE poruke su i same zaštićene (autentikacija i enkripcija) te ima mogućnost korištenja ključeva ili certifikata u tu svrhu.

OPIS SHEME: Razmjena IKE poruka, osnovna razmjena (Initial Exchange) te naknadne poruke nakon postavljanja veze (Create_Child_SA ili Informational)

U svrhu razvoja i testiranja primarno je potrebno poznavanje C jezika, s naglaskom na primjenu u Embedded okruženju. Dodatni alati koji se koriste su Cygwin, Xpath, Python, Jira, Jenkins, Matlab Polyspace, SVN i Enterprise Architect.

Rezultati i ishodi

- Isporuka pouzdanog, učinkovitog i testiranog sustava klijentu u potpunosti kompatibilnog i modularnog s njihovom postojećom implementacijom i specifičnim zahtjevima.

- Dodatno osiguranje za buduću suradnju s klijentom i njeno daljnje proširenje.

Povezani sadržaj

Blogs4 March 2025The Future of Agentic AI: Designing Reliable Systems for Enterprise Success

AI GovernanceAI-Powered SDLCMLOpsCross-Industry Case StudiesGlobalLogic

Case StudiesGlobalLogicAI-powered Fleet Management Transformation: Safer Roads, Lower Costs

Discover how GlobalLogic helped a leading telematics provider modernize fleet...

AI GovernanceAnalyticsIT/OT TransformationMobility Case StudiesGlobalLogic

Case StudiesGlobalLogicEnabling Intelligent Construction Tool Inventory Management

Discover how GlobalLogic helped a leading tool manufacturer modernize asset...

End-to-End IoT SolutionsProduct and UI/UX DesignRe-architect and Re-implementIndustrial and Energy Kontaktirajte nas

Kontaktirajte nasPočnimo zajedno stvarati inženjering sa stvarnim učinkom

GlobalLogic donosi jedinstveno iskustvo i stručnost u spajanju podataka, dizajna i inženjeringa